ユーザビリティとセキュリティの両面を維持しながらWordPressのセキュリティを強化する方法は、意外に知られていません。セキュリティを強化するあまり制限が多くなり、ユーザビリティを失ってしまいます。

WordPressサイトの管理者またはWEB担当者は、ユーザーがコミュニケーションを安全に行えるため、可能な限りWordPressのセキュリティ対策に注意する必要があります。

1. アクセス権の時間を制限するセキュリティ方法

サイト管理者またはWEB担当者(管理アクセス権を持っている)は、営業時間外(深夜や祝日など)にアクセスしない場合がほとんどだと思います。※ユーザーアクセスとは違います。

その時間帯にWordPressの管理アクセス権を他の誰かが持っている必要がありますか?

ない場合、アクセス権を時間帯で制御しましょう。

幾つかのセキュリティプラグインでは、設定された時間にあなたのWordPressの管理セクションを閉じて、アクセスできないようにする機能を提供しています。そのほとんどが[設定]ページで、訪問退席中モードセクションを、アクティブにするだけで実行できます。

2. 最新のブラックリスト(BRL)を監視する方法

マルウェア(Malware)とは、不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードの総称です。

サイトセキュリティとWORDPRESSの脆弱性を理解するで記載したようにWordPressは様々な方法のマルウェアがあります。しかし同時にインターネット上でセキュリティの専門家が最新WordPressセキュリティ情報を公開しています。

ぜひ公開されている”悪役” ボットもしくはIPブラックアドレスのリストを活用してください。自分で調べるよりよっぽど早くて楽なので。

iThemesセキュリティは、あなたのWordPressのウェブサイトへアクセスする悪役リストを簡単に入手し、排除する機能があります。[設定]ページから訪問>禁止ユーザーのセクションをクリックしブラックリスト機能を有効にすればいいだけです。

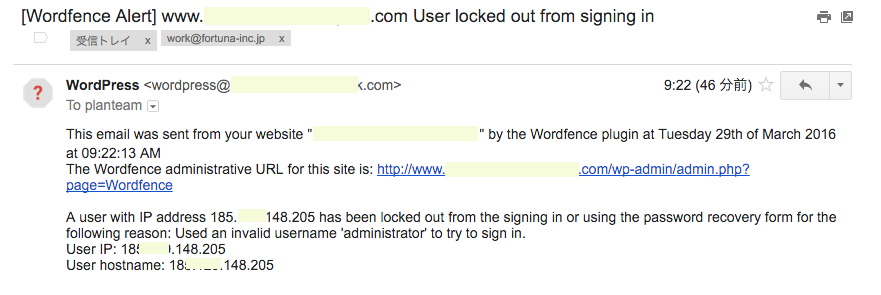

3. 悪意のあるユーザーとボットを任意に排除する方法

WordPress管理アカウント名は「admin」を使用しないようにしましょう。

何年も前からインストール・デフォルトが「admin(管理者)」アカウントをWordPressは生成してきました。あなたがログインに「admin」を使っている限り、ボットもWordPressのサイトに侵入しようと「admin」名を使用し続けます。

BRLが最新のものでも一般ユーザーと悪意のあるボットかどうかを見極めようとする作業は非常に困難なので、ユーザーが安全にサイトへ訪れるためにも管理者アカウントを「admin以外」を使用してください。

「admin」ユーザー名をWordPressから削除し、adminを使用してログインを試みるホストを禁止しましょう。

いくつかのWordPressセキュリティプラグインでは、自動的にホストをブラックリストに掲載する機能があります。「admin」でログインする悪意のあるユーザーとボットをリストに追加し、任意に排除しましょう。

4. WordPressの新しいセキュリティホールを閉じる方法

サイトセキュリティとWORDPRESSの脆弱性を理解するでも記載したように、セキュリティ上の脆弱性のほとんどがWordPressプラグインのXML-RPCプロトコル(xmlrpc.php)に存在していたことが発見されました。

xmlrpcは、外部からWordPressのコントロールを提供するため、ハッカーによりその機能を悪用されることがあります。

WordPressにおけるXML-RPCとは?

WordPressにおけるxmlrpc機能とは、メールで投稿作成したりサイトに記載されたコメントを編集・追加・削除できる機能をいいます。最近では当たり前の機能になっていますが、投稿した記事をfacebookやtwitterなどのSNSアカウントに自動でシェアする機能もxmlrpcになります。

このプラグインが有効になっていれば、誰かがあなたのパスワードに総当り攻撃(ブルートフォース)を無限に試みるくる可能性があります。

安全なWordPress運用方法は、可能な限りXML-RPCを使用せずプロトコルを完全に無効化することをオススメします。

コンテンツ更新回数の頻度が多く、さらにSNS自動連携をせざる得ない場合を除いては、SNSへの自動シェアも手動で投稿することをお勧めいたします。

- 設定>ディスカッション設定 のチェックを全て外す。

- 設定>表示設定 メールでの投稿機能を使わない。

フォチューナでは、WordPressを専門にフォローする運用チームがいます。

上記の定期支援、WordPressのSSL化まで一貫してサポートいたします。

ぜひお気軽にご相談ください。